تفاوت ميان سوئيچ هاي 2960 و 2960Plus

سوئيچ هاي سري 2960 يكي از سوئيچ هاي پرطرفدار و پرقدرت كمپاني سيسكو مي باشد كه داراي انواع مختلفي است كه مي تواند نيازهاي متفاوت مشتريان را برآورده سازد. ما در اين مقاله سعي داريم در رابطه با دو دسته از اين سوئيچ هاي شبكه يعني سوئيچ هاي سيسكو 2960 و 2960Plus صحبت كنيم. پس در ادامه همراه ما باشيد.

سوئيچ شبكه چيست؟

يك شبكه كامپيوتري براي اتصال چندين دستگاه به يكديگر نيازمند راه ارتباطي مي باشد، كه اين راه ارتباطي از طريق سوئيچ شبكه امكان پذير است. اين دستگاه ها قادر به انتقال سريع و كارآمد اطلاعات و داده ها از نقاطي به نقطه ي ديگر بوده و در طي چندين سال گذشته اين ارتباطات پيشرفت هاي چشم گيري را از لحاظ سرعت و امنيت به همراه داشته است. پس در واقع سوئيچ شبكه دستگاهي است كه نودها و ديوايسهاي تحت شبكه را از طريق پروسهاي به نام packet switching بهم متصل ميكند.

سوئيچ شبكه سخت افزاري است كه ساير تجهيزات مانند سرور، دوربين هاي مداربسته، كامپيوترها و … را براي دريافت و ارسال داده، به شبكه متصل مي كند. سوئيچ، بسته ها را از يك مبدأ گرفته و آن ها را به مقصد مورد نظر مي رساند. اين دستگاه ها بر روي لايه ي 2 يا لايه ي 3 در مدل OSI كار مي كنند.

مكانيزم كار سوئيچ بر اساس Mac Address سيستمهاي تحت شبكه است در حقيقت سوئيچ ميداند كه كدام پورت سوئيچ به كدام آدرس مك تعلق دارد و بر اين اساس جدولي بنام MAC Address Table ايجاد كرده و براساس آن تصميمگيري ميكند. اگر تمايل داريد در رابطه با سوئيچ هاي شبكه بيشتر بدانيد، مقاله سوئيچ شبكه چيست انواع و كاربرد آن را مطالعه كنيد.

معرفي سوئيچ هاي سيسكو سري 2960:

يكي از كمپاني هاي معروف در زمينه توليد سوئيچ شبكه، كمپاني سيسكو بوده كه در اين ميان، سوييچ هاي سيسكو سري 2960 به عنوان پرمصرف ترين و محبوب ترين سوئيچ هاي ساخت اين شركت به حساب مي آيند كه در شركت ها و سازمان ها مورد استفاده كوچك تا متوسط و همچنين شعب دفاتر قرار مي گيرد.

سري ۲۹۶۰ محصولات سيسكو به سوييچهايي مجهز به اترنت، الگوريتمهاي هوشمند مسيريابي، پيكربندي ثابت، Half/Full Duplex Auto-Negotiation، پشتيباني از فناوري poe، پورتهاي آپلينك، پشتيباني از فيبرنوري (برخي مدلها) و موارد اين چنيني اشاره دارند. انواع سيسكو سوئيچ هاي ۲۹۶۰ مناسب مشاغل كوچك، متوسط و شعب يك سازمان هستند.

اين سوييچها به كسبوكارها اجازه ميدهند يك ارتباط اترنت گيگابيتي را پيادهسازي كرده و از سرويسهاي پيشرفتهاي كه اين سوييچها براي شبكههاي lan ارائه ميكنند، استفاده كنند.

اين سوئيچ شبكه لايه دو بوده و مجهز به پورت گيگابيت بوده و stackable مي باشند، به اين معنا كه براي افزايش توانايي سوئيچ ها مي توانيم دو تا 8 سوئيچ را از طريق پورته اي خاصي بنام stack بهم وصل كنيم كه در اين صورت به پهناي باند 80Gbps مي رسيم. البته در سري سوئيچ هاي جديد سيسكو ، اين تكنولوژي FlexStack نام گرفته است.

آشنايي با نقاط قوت و ضعف سوئيچ هاي سري 2960:

- داراي ۲۴ يا ۴۸ پورت گيگابيت اترنت

- براي پورتهاي UPLINK ميتوان از دو ماژول +SFP كه سرعت ۱۰G دارد استفاده كرد و يا چهار پورت گيگابيت SFP.

- پشتيباني از يك سري از قابلتهاي لايه ۳ مانند استاتيك روت كه ميتوان تا ۱۶ خط static route در آن نوشت.

- داراي قابليت استك تا 8 دستگاه و ايجاد پهناي باند 80 گيگابيت

- پشتيباني از قابليت POE بوسيله استاندارهاي ۸۰۲.۳at و ۸۰۲.۳af

- پشتيباني از Policy-Based Routing يا PBR

- پشتيباني از MAC-based VLAN assignment كه در اين تكنولوژي از آدرس mac كاربر براي اختصاص vlan به او بهره ميبريم.

- پشتيباني از استاندارد ۸۰۲.۱x

- پشتيباني از port security و arp inspection در افزايش امنيت شبكه در لايه ۲

- جلوگيري از جعل و سواستفاده از آدرس ip با ip source guard

- پشتيباني از private vlan براي اينكه در داخل vlan بتوانيم يك لايه امنيت اضافه ايجاد كنيم و در ارتباطات بين سرورها يك سري محدوديتهاي اضافه اعمال كنيم.

- پشتياني از ACL براي فيلترينگ ترافيك بر اساس پورت و آدرس IP مبدا و مقصد

- پشتيباني از Port-based ACL

- پشتيباني از پروتكل SNMPv3 كه نسبت به قبل امنيت آن افزايش يافته است.

- پشتيباني از قابليت BPDU Guard كه يك مكانيزم امنيتي براي پروتكل Spanning Tree Protocol است.

- پروتكل LACP يا EtherChannel باعث ميشود بتوانيم براي اتصال دو سوئيچ به هم از چندين لينك استفاده كنيم و ظرفيت پهناي باند ارتباطي افزايش يابد.

- پشتيباني از پروتكل DTP يا Dynamic Trunk Protocol باعث ميشود اتصال Trunk بين دو سوئيچ سيسكو به آساني انجام پذيرد.

- UDLD يا Unidirectional link detection قابليتي ست كه در لايه دو شبكه يا data link كار كرده و تكميل كننده پروتكل STP است. به وسيله UDLD كه بيشتر روي ارتباطات فيبرنوري فعال ميشود و در مواقعي كه قطعي موقت در ارسال و دريافت BPDU يا جابجاشدن RX و TX پورت فيبر اتفاق بيافتد وارد بازي ميشود.

- پشتيباني از LACP يا Internet Group Management Protocol يا همان موضع multicast است كه روي سوئيچ فعال ميشود و عضويت در گروههاي multicast را مديريت ميكند.

- وجود قابليت VTP يا VLAN Trunking Protocol براي مديريت اطلاعات vlan روي سوئيچ هاي سيسكو كاربرد داشته و اختصاصي cisco است.

- يكي ديگر از مزاياي اين سوييچ ساده بودن آن از لحاظ Config كردن مي باشد و مي توان سرويس هايي نظير DHCP و SmartPort را راه اندازي كرد، همچنين خطايابي ( Troubleshooting) اين نوع سوييچ نسبت به بقيه سوييچ ها آسانتر مي باشد.

نحوه نامگذاري سوئيچ هاي سري 2960:

براي مثال سوئيچ سيسكو WS-C2960Plus-24PC-L را در نظر بگيريد، ويژگي هاي اين سوئيچ شامل:

1ـ WS: اين حروف كه در ابتداي اكثر سوئيچ هاي سيسكو آمده است به معناي مدل سوئيچ بردي است كه از رمزگذاري 40 بيتي پروتكل IPSEC پشتيباني مي كند.

2ـ علامت C به معني Chassis يا شاسي مي باشد. البته لازم به ذكر است كه ممكن است به جاي اين حرف از حروفي مانند X (ماژول هاي مركزي پردازشي)، G (ماژول هاي فيبر 1 گيگابيتي) و E ( امكان استفاده از اينترفيس هاي 10 گيگ به كمك كارت هاي توسعه) استفاده شود.

3ـ اين عدد كه در اينجا 2 مي باشد نشان دهنده لايه فعاليت سوئيچ مي باشد.

4ـ دراين قسمت مدل دستگاه قرار داده مي شود.

5ـ در اين قسمت سري دستگاه نمايش داده مي شود كه هر كدام نشان دهنده قابليت خاصي هستند كه مي تواند يكي از گزينه هاي زير باشد:

ـ خالي: ممكن است در اين قسمت هيچ حرفي قرار داده نشود كه مدل اوليه سوئيچ هاي سيسكو با پورت هاي 100 مگابيت Downlink و يك گيگابيت Uplink مي باشد.

ـ V2: كمپاني سيسكو اين مدل را كه امروزه اصلا در بازار موجود نمي باشد به نام Revision توليد و به بازار عرضه كرد.

ـ +: اين سري هم داراي پورت هاي 100 مگابيتي مي باشند اما ظرفيت رم و فلش در آنها افزايش يافته است.

ـ G: در اين سري پورت هاي Downlink و Uplink به يك گيگابيت تغيير يافته است. البته لازم به ذكر است كه در اين سري ها ماژول هاي SFP نيز اضافه شدند. يعني ما در اين سري ها امكان استفاده از پورت هاي Combo (امكان استفاده از پورت هاي اترنت و SFP در پورت هاي Uplink) را داريم.

ـ S: اين سري از سوئيچ ها علاوه بر پورت هاي يك گيگابيتي Downlink، داراي قابليت Stack تا چهار دستگاه را نيز دارا مي باشند.

ـ X: اين سري نيز همانند سري S داراي پورت هاي يك گيگابيتي Downlink بوده اما از قابليت Stack تا هشت دستگاه را پشتيباني مي كنند.

ـ XR: كليه قابليت هاي سري X را داشته، تنها تفاوت آن اين است كه مي توان در اين سري از سوئيچ ها پاور Redundant قرار داد.

ـ CX: اين سري از سوئيچ ها، بيشتر براي سوئيچ هاي 8 پورت استفاده مي شود و به صورت Compact قرار داده شده اند. به اين معني كه حجم كوچكتري نسبت به ساير سوئيچ ها دارند.

6ـ در اين قسمت تعداد پورت قرار داده مي شود كه به ترتيب مي تواند 8/12/24 و 48 پورت باشد.

7ـ اين قسمت نشان دهنده وضعيت پورت هاي Downlink مي باشد، كه ممكن است با T (اترنت)، S (اسلات هاي SFP)، L (8 پورتPOE)، P (پورت هاي اترنت POE)، FP به معني Full POE و LP به معني Low POE نمايش داده شود.

8ـ حرف بعدي نوع پورت هاي Uplink را نشان مي دهد كه مي تواند يكي از حروف Q (پورت Uplink گيگابيت اترنت)، T (پورت Uplink گيگابيت اترنت) و C (پورت Combo Uplink گيگابيت اترنت و SFP)، S (اسلات ماژول هاي SFP) و D (اسلات ماژول SFP و SFP+) باشد.

9ـ اين قسمت نشان دهنده نوع لايسنس موجود بر روي دستگاه مي باشد كه مي توانيد LL يا S (نسخه IOS موجود بر روي دستگاه LANLite است)، L (نسخه IOS موجود بر روي دستگاه LANBase است) و I (نسخه IOS موجود بر روي دستگاه IPLite مي باشد) را مشاهده نماييد.

منبع : تفاوت ميان سوئيچ هاي 2960 و 2960Plus

برچسب: ،

ادامه مطلب

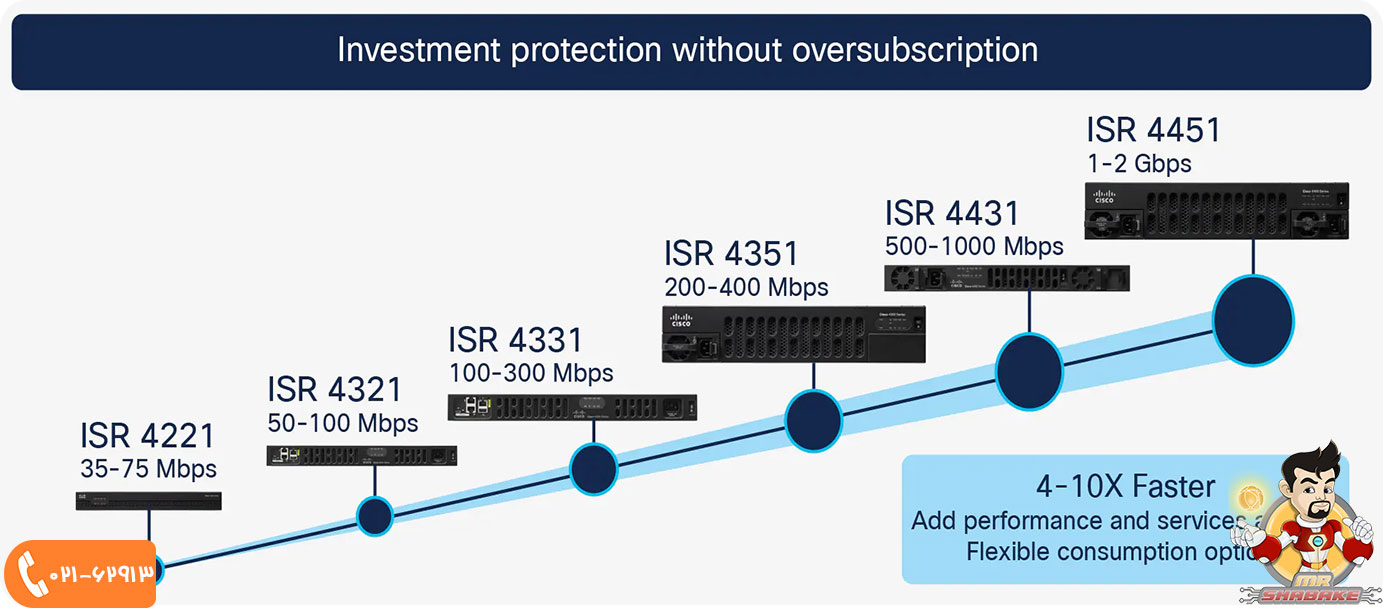

مقايسه عملكرد بين انواع روترهاي سري 4000 سيسكو

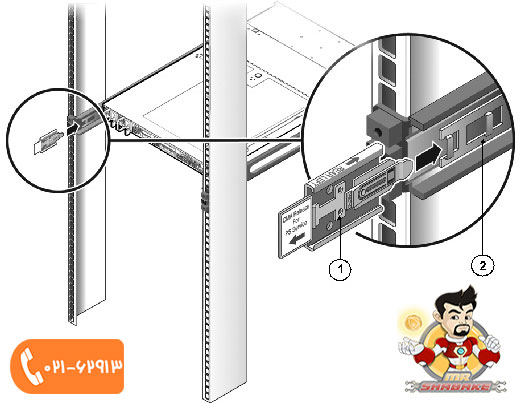

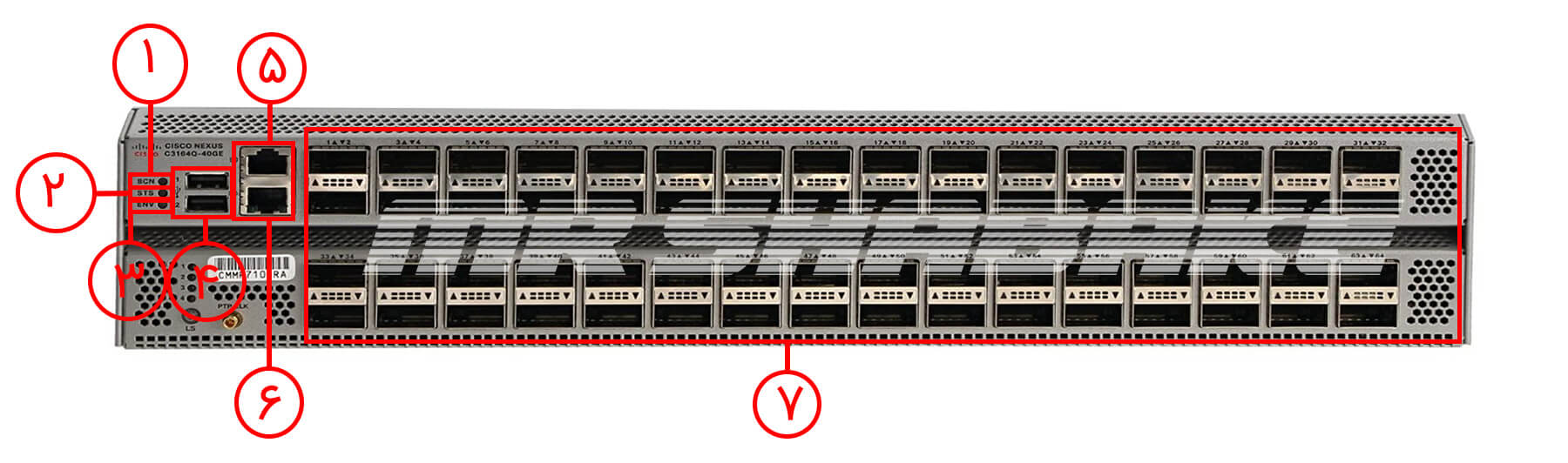

مقايسه عملكرد بين انواع روترهاي سري 4000 سيسكو مشخصات پنل جلو روتر سيسكو ISR4431-Sec/K9

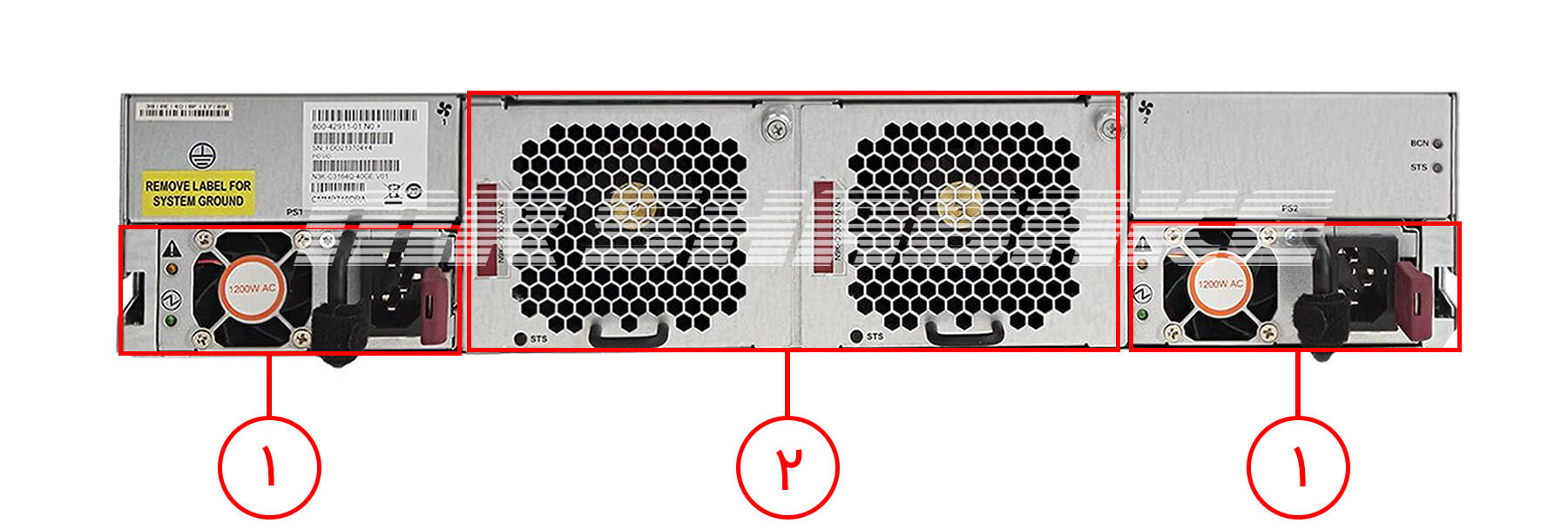

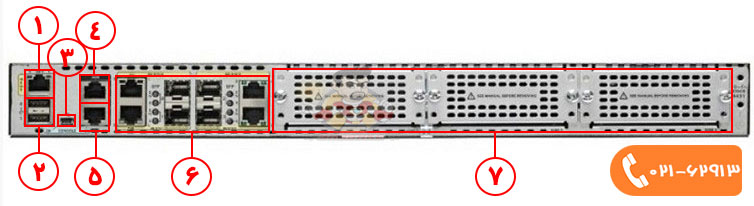

مشخصات پنل جلو روتر سيسكو ISR4431-Sec/K9 مشخصات پنل پشت ISR4431-Sec/K9

مشخصات پنل پشت ISR4431-Sec/K9